Perspectives

Às vezes, o raio atinge duas vezes. Em maio deste ano, uma funcionária que trabalhava para uma multinacional em Hong Kong transferiu mais de US$ 500.000 para várias contas bancárias com base em instruções de uma reunião anterior de quem ela achava que era CFO da empresa, mas que acabou sendo uma recreação digital criada e manipulada por fraudadores sofisticados. Apenas alguns meses antes, um golpe de "deepfake" quase idêntico custou ao escritório da gigante britânica de design e engenharia Arup na cidade mais de US$ 25 milhões.

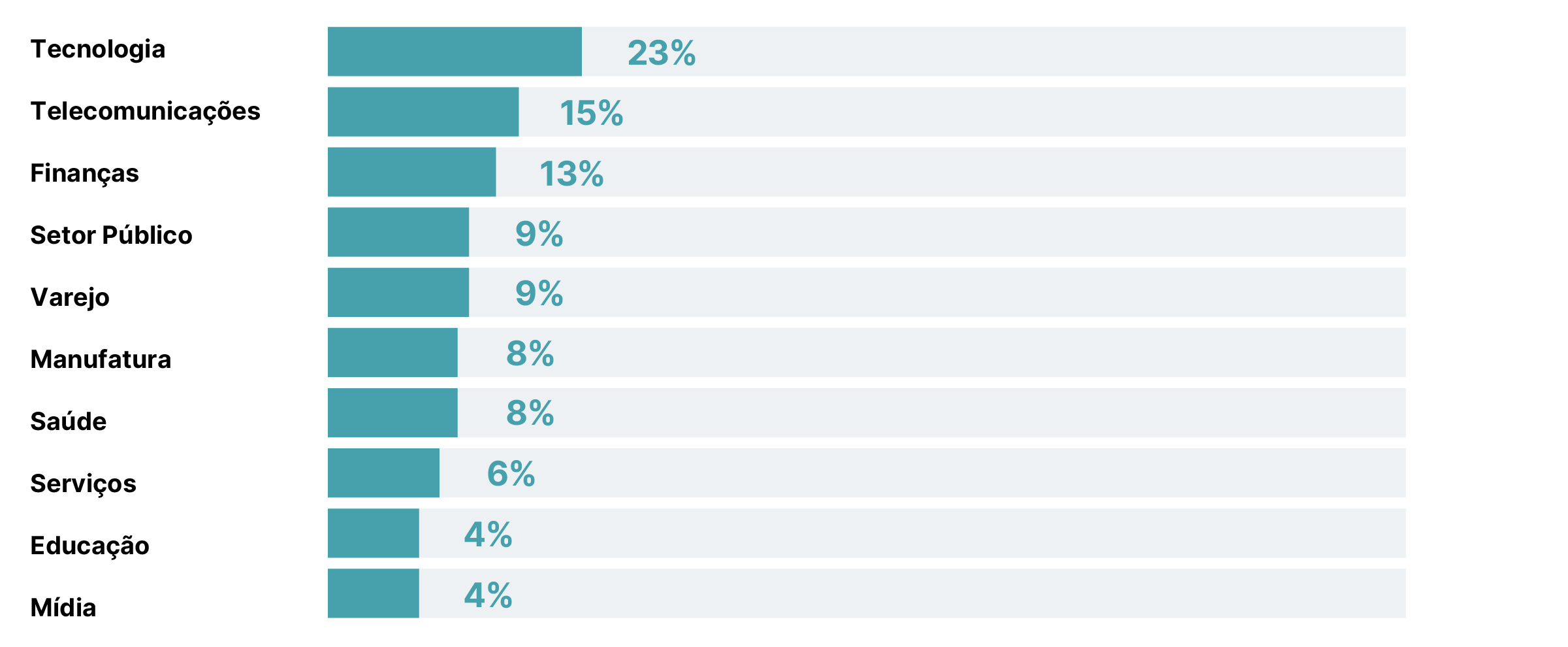

Incidentes como esses demonstram a velocidade e a amplitude da mudança nas ameaças de segurança enfrentadas pelas empresas. Os ataques cibernéticos continuam aumentando; uma pesquisa da CrowdStrike registrou um salto de 75% ano a ano nas invasões de ambientes de nuvem somente em 2023, além de um aumento similar no número de vítimas citadas em sites ligados ao cibercrime que vazam dados pessoais.

Um cenário de ameaças internacionais em evolução

No entanto, de acordo com especialistas em segurança da Thoughtworks, mais alarmante do que o crescimento quantitativo das ameaças é a forma como as ameaças estão se tornando mais diversificadas, sofisticadas e potencialmente devastadoras.

“Uma das principais mudanças no cenário de segurança cibernética é que o cibercrime se tornou mais organizado”, diz Robin Doherty, Consultor Principal, Diretor Global de BISOs e Diretor de Segurança da Informação Empresarial (BISO), Thoughtworks APAC. Atualmente, existem diversas organizações profissionais de crime cibernético que possuem até o equivalente a um departamento de Recursos Humanos e atuam em países onde podem ficar impunes. Devido à sua escala, essas organizações podem investir em suas operações, por exemplo, fornecendo ransomware como serviço, onde oferecem para uma assinatura o uso de seu malware e sua experiência como negociadores, tudo isso enquanto protegem as identidades de seus clientes.”

Atualmente, existem diversas organizações profissionais de crime cibernético que possuem até o equivalente a um departamento de Recursos Humanos e atuam em países onde podem ficar impunes. Devido à sua escala, essas organizações podem investir em suas operações.

Atualmente, existem diversas organizações profissionais de crime cibernético que possuem até o equivalente a um departamento de Recursos Humanos e atuam em países onde podem ficar impunes. Devido à sua escala, essas organizações podem investir em suas operações.

“Externamente, as organizações estão em risco em várias frentes, desde ameaças persistentes avançadas (APTs) e ataques patrocinados por estados que se concentram em obter dados confidenciais e destruir infraestrutura crítica, até ataques cibernéticos que se aproveitam de vulnerabilidades na cadeia de suprimentos”, afirma Lu Yang, Diretora da Linha de Serviços de Incubadora de Segurança da Thoughtworks, China." “Ransomware e extorsão também estão se tornando grandes preocupações. Empresas que se recusarem a cooperar podem sofrer ameaças de novos ataques direcionados à infraestrutura crítica, colocando em risco sua capacidade de fornecer serviços básicos.”

Muitos novos desafios estão surgindo à medida que as empresas se tornam mais voltadas para o exterior, terceirizando mais aspectos de sua infraestrutura ou vinculando sistemas e aplicativos com mais provedores terceirizados. A proliferação de dispositivos conectados e a migração do trabalho para locais fora do escritório é outro fator complicador.

“Estabelecer limites para sistemas de informação precisa levar em conta o elemento de risco introduzido pelo modelo de trabalho remoto ou em um ambiente de escritório compartilhado”, observa Lilly Ryan, Líder Global Estratégia de Entrega Segura Thoughtworks." “Precisamos pensar em perímetros de forma flexível. Não podemos mais confiar nos limites físicos do escritório, a menos que estejamos em ambientes muito específicos e altamente regulamentados.”

A IA é o que nossos clientes mais nos perguntam e se resume a duas perguntas principais. A primeira é: Quais ameaças a IA traz à tona que não existiam há cinco anos? E a outra é: Como posso usar a IA para ajudar minha empresa a melhorar a segurança?

A IA é o que nossos clientes mais nos perguntam e se resume a duas perguntas principais. A primeira é: Quais ameaças a IA traz à tona que não existiam há cinco anos? E a outra é: Como posso usar a IA para ajudar minha empresa a melhorar a segurança?

Além disso, da mesma forma que reescreve outras funções, a inteligência artificial (IA) está pronta para transformar o cenário de segurança – para melhor e para pior. “A IA é o que nossos clientes mais nos perguntam, e se resume a duas perguntas principais”, diz Ryan. “A primeira é: Quais ameaças a IA traz à tona que não existiam há cinco anos? E a outra é: Como posso usar a IA para ajudar minha empresa a melhorar a segurança?”

Considerando essas mudanças, há o risco de que as abordagens de segurança tradicionais se tornem obsoletas (or) fiquem defasadas. Essas tendências exigirão que as empresas retomem suas políticas, tecnologias e práticas para garantir que construam e mantenham a confiança com os clientes e outras partes interessadas, não apenas para proteger a empresa, mas também para promover a confiança que cria vantagem competitiva. Afinal, quando as empresas parecem estar negligenciando a segurança cibernética, os clientes estão prontos para abandoná-las..

i. IA mudando a imagem da segurança – e suas possibilidades

Por outro lado, o crescente destaque do crime cibernético e incidentes de segurança de alto nível significam que há uma maior conscientização de segurança entre as lideranças empresariais do que nunca. “Estamos vendo cada vez mais a compreensão da segurança como uma preocupação de negócios, não apenas uma preocupação de TI”, diz Doherty. “A segurança é muito discutida nos níveis mais altos de uma organização hoje em dia.”

Para muitos lideranças executivas sêniores, as implicações de segurança da IA, especialmente da IA generativa, tornaram-se prioridade. Em uma pesquisa com lideranças empresariais e de tecnologia realizada pela PwC, quase 70% planejavam usar IA Generativa para funções como gerenciamento de riscos e relatórios de incidentes nos próximos 12 meses. No entanto, mais da metade também esperava que a IA Generativa alimentasse ataques cibernéticos "catastróficos" no mesmo período.

Yang observa que a IA permite que criminosos cibernéticos automatizem tarefas como encontrar vulnerabilidades, lançar ataques de força bruta e criar golpes de phishing convincentes, tornando esses ataques mais rápidos e amplamente mais escaláveis. “O software malicioso orientado por IA também será mais difícil de detectar, pois se adapta continuamente para evitar medidas de segurança tradicionais”, explica ele.

Como os casos recentes em Hong Kong demonstraram, o conteúdo gerado por IA também representa um enorme desafio para o senso comum em torno de identidade e verificação de identidade.

“Será cada vez mais difícil obter informações reais ou fazer julgamentos quanto à confiabilidade das informações”, diz Yang.

Será cada vez mais difícil obter informações reais ou fazer julgamentos quanto à confiabilidade das informações.

Será cada vez mais difícil obter informações reais ou fazer julgamentos quanto à confiabilidade das informações.

Como Ryan diz: “As perguntas que a IA generativa realmente levanta são: Que mecanismos temos para confiar que alguém é quem diz ser? E o que isso significa para as decisões que tomamos com base nessas informações? Precisamos ser extremamente cautelosos ao pensar em quais informações confiamos, o que pode ser falsificado e o que não pode, sabendo que a falsificação não é apenas tecnicamente possível em um sentido acadêmico, mas também que criminosos comuns podem criá-las com tecnologias convencionais e prontas para uso.

“A principal preocupação no momento é que, com o advento dos modelos de linguagem de grande porte (LLMs), seja mais fácil criar rapidamente ataques únicos com maior chance de sucesso. Isso porque esses modelos podem integrar informações sobre como destinatários ou empresas específicas reagem a informações ou como se comunicam”, afirma Doherty. “Por exemplo, se você pegasse todos os dados internos ou e-mails internos da Thoughtworks e os alimentasse em um LLM, seria possível gerar e-mails muito convincentes no estilo da Thoughtworks e enviá-los aos funcionários.”

Isso significa que algumas das orientações padrão fornecidas aos funcionários sobre como identificar tentativas de golpes ou phishing precisarão ser atualizadas. “Precisamos revisitar suposições sobre coisas como a aparência de um e-mail de phishing”, destaca Ryan. “Se dizemos às pessoas que [e-mails de phishing] geralmente estão cheios de erros de digitação, bem, o ChatGPT praticamente não comete erros de digitação.”

Levando em consideração o futuro, as empresas também terão que pensar nas implicações de segurança ao integrar IA em recursos como chatbots. Além disso, esses chatbots podem não apenas se desviar perigosamente do "script" - a transportadora aérea canadense Air Canada foi recentemente responsabilizada por um chatbot que deu conselhos errados a um cliente - mas, como observa Ryan, para construir ou executar chatbots, muitas empresas precisarão enviar enormes quantidades de dados e documentação para serviços de terceiros, aumentando os riscos de segurança de fornecedores e da cadeia de suprimentos.

No entanto, embora seja importante estar ciente dos riscos, também é fundamental que as organizações se lembrem que a IA pode desempenhar um papel positivo. “A IA é excelente para identificar padrões e preencher as lacunas entre a comunicação humana e a comunicação com máquinas, tornando a consulta e análise de incidentes mais fáceis”, afirma Ryan

“A IA pode ser um grande aliado de segurança cibernética”, concorda Yang. “Sua capacidade de analisar grandes quantidades de dados e reconhecer padrões faz dela a ferramenta ideal para chamar a atenção para atividades suspeitas e aumentar a velocidade e a precisão da detecção de ameaças.”

Doherty aconselha as lideranças negócios a manter os riscos de segurança e o potencial da IA em perspectiva. “Ainda são os primeiros dias”, diz ele. Muitas ferramentas de segurança exaltam os benefícios de suas abordagens, mas se baseiam em lógica básica "Tem muito 'snake oil' na indústria de segurança, e você encontra vários fornecedores apenas associando palavras da moda aos seus produtos”

Tem muito 'snake oil' na indústria de segurança, e você encontra vários fornecedores apenas associando palavras da moda aos seus produtos.

Tem muito 'snake oil' na indústria de segurança, e você encontra vários fornecedores apenas associando palavras da moda aos seus produtos.

ii. Construindo uma postura de segurança eficaz: tecnologia, modelos e práticas

Então, o que constitui uma ‘boa’ abordagem ou investimento em segurança? De acordo com especialistas da Thoughtworks, as lideranças de negócios devem adotar uma abordagem holística que abranja pessoas, processos e tecnologia.

“Não foque em tecnologia em detrimento de todo o resto, o que é um erro comum”, afirma Doherty." "Organizações menos maduras em termos de segurança tendem a priorizar a tecnologia." Existem algumas ferramentas básicas de segurança que você precisa, mas também é preciso investir em pessoas e processos."

"De modo geral, as organizações superestimam o alcance e a eficácia dos produtos e da automação de segurança, levando a muitas ameaças ocultas", concorda Yang. "Somente considerando os múltiplos fatores que entram em jogo e adotando uma abordagem proativa e adaptável é que você pode construir uma postura de segurança cibernética sólida."

Os elementos dessa abordagem incluem o estabelecimento de estruturas formais de segurança; revisões e atualizações regulares dos planos de gestão de risco para acompanhar o cenário de ameaças; e a expansão do kit de ferramentas de defesa, quando necessário, para combater ameaças de alto nível, explica Yang. "É preciso aplicar corretamente novas tecnologias como IA e aprendizado de máquina para reforçar as defesas."

Em um ambiente de trabalho híbrido, as empresas também precisam reconhecer que podem precisar ceder mais controle sobre a segurança do que antes. “Ainda vemos estruturas e modelos de segurança baseados na ideia de que você terá uma rede localizada inteiramente dentro de um prédio físico, todos os laptops serão Windows e gerenciados pela equipe da sua empresa”, afirma Ryan. “Algumas pessoas vivem nesse mundo. Mas cada vez mais muitos de nós, não."

Dispositivos, nuvem, identidade - esses são os novos pontos onde as organizações precisam construir barreiras de segurança

Dispositivos, nuvem, identidade - esses são os novos pontos onde as organizações precisam construir barreiras de segurança

“Historicamente, as pessoas achavam que o perímetro da rede era o único lugar que você precisava para aplicar controles de segurança”, concorda Doherty. “Mas agora isso não é suficiente porque muito do que fazemos como empresas está na nuvem ou nos dispositivos das pessoas que não estão necessariamente na rede. Dispositivos, nuvem, identidade - esses são os novos pontos onde as organizações precisam construir barreiras de segurança.”

Isso torna o investimento na capacidade da equipe de entender e detectar problemas e riscos de segurança duplamente importante. Doherty defende a adoção de segurança ofensiva, ou seja, simulação de incidentes e ataques cibernéticos, para obter uma imagem mais precisa das defesas e pontos fracos da empresa.

‘‘Existe um ditado em segurança que diz que é muito mais fácil ser um atacante do que um defensor. Isso porque, como defensor, você precisa tampar milhares de brechas, mas como atacante, você só precisa encontrar uma,’’ afirma ele. ‘‘Se você simplesmente continuar comprando ferramentas e integrando-as achando que funcionam bem o suficiente, provavelmente terá brechas. Mas se você contratar pessoas para descobrirem especificamente como atacar sua organização, elas encontrarão os buracos nessas configurações para você."

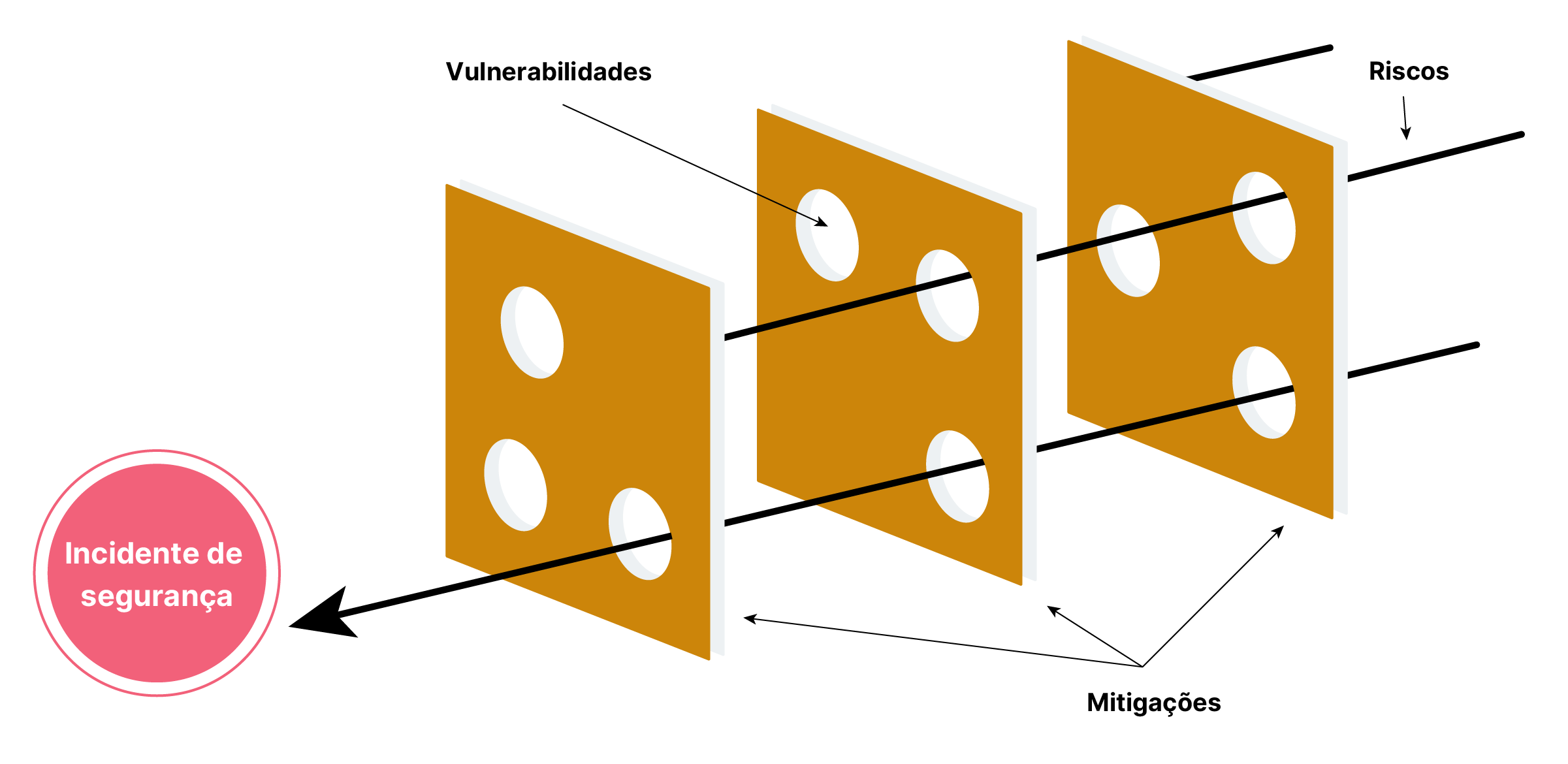

A modelagem de ameaças – reservar um tempo para mapear os riscos que a organização pode enfrentar, avaliando sua probabilidade e impacto potencial; e decidindo onde os controles são melhor alocados de acordo – é outro exercício valioso.

"As organizações podem encarar isso como um modelo de queijo suíço para risco," explica Doherty. "Se você tiver um único pedaço grande de queijo cheio de buracos, os invasores só precisam encontrar um buraco. "Se você tiver muitas camadas de queijo, eles precisam encontrar os buracos em cada uma." Isso significa que você não deve investir em um único lugar. Crie camadas.”

O modelo de segurança de queijo suíço

Trabalhar de forma estruturada nos desafios de segurança permite definir prioridades e alocar recursos com sabedoria.

"O mais importante é tomar decisões sensatas sobre quais informações você possui, onde deseja que elas estejam e como isso se alinha com a realidade das pessoas trabalhando de qualquer lugar e com terceiros sobre os quais você pode não ter total visibilidade." diz Ryan. "Então, ao invés de jogar dinheiro em algo chamativo, é importante definir as práticas mínimas de segurança que você precisa implementar. Afinal, certamente haverá muitas soluções por aí."

Ao avaliar os pontos fracos de uma empresa, as equipes de segurança geralmente se concentram nas pessoas - mas, de acordo com Doherty, é raro que os incidentes sejam causados apenas pelo fator humano. “Quando você procura o que deu errado, geralmente é fácil encontrar um erro cometido por uma pessoa; é um pouco mais difícil analisar esse erro e descobrir o que o causou”, afirma ele. “Normalmente, não é apenas uma pessoa que acorda um dia e decide cometer um erro; normalmente é o sistema ao seu redor que a orienta para esse erro. Ou pelo menos uma combinação dos dois.”

Ele incentiva lideranças as empresariais a se inspirarem na cultura de saúde e segurança. “Um exemplo é o projeto de tráfego rodoviário”, explica Doherty. ‘‘Se você tem um carro cheio de passageiros indisciplinados e um motorista distraído que bate em um poste de concreto na lateral da estrada, seria fácil rotular isso como um resultado trágico de erro humano e acreditar que não há nada que possa ser feito do ponto de vista do administrador da rodovia. Mas se você pensar criticamente sobre isso, deve reconhecer que as pessoas cometem erros quando estão sob pressão ou distraídas, o que também são problemas bem normais em TI e segurança. Então, talvez você remova os postes de concreto da lateral da estrada, em vez de esperar que cada motorista seja perfeito.”

Em outras palavras, escolhas de design e tomadas de decisão deliberadas podem contribuir mais para a segurança integrada do que a maioria das ferramentas tecnológicas. Os dados são um exemplo perfeito. Como tantas invasões e problemas têm como foco os dados, a prioridade deve ser reavaliar que tipo de dado a empresa está coletando e, portanto, é obrigada a proteger.

"Dados de identificação são alvo frequente de vazamentos de informação, e sabemos que não podemos evitar isso 100% do tempo. No entanto, você pode minimizar o impacto desses vazamentos limitando a quantidade de dados que podem ser roubados desde o início." "É fácil simplesmente coletar o máximo de dados possível, porque eles contêm muitos insights se você fizer as perguntas certas. Porém, é crucial revisitar as perguntas em torno dos dados que você está coletando. É preciso entender a importância desses dados e se eles são realmente necessários.”

É fácil cair na tentação de coletar o máximo de dados possível, já que eles contêm muitos insights se você fizer as perguntas certas. Porém, é crucial revisitar as perguntas em torno dos dados que você está coletando. É preciso entender a importância desses dados e se eles são realmente necessários.

É fácil cair na tentação de coletar o máximo de dados possível, já que eles contêm muitos insights se você fizer as perguntas certas. Porém, é crucial revisitar as perguntas em torno dos dados que você está coletando. É preciso entender a importância desses dados e se eles são realmente necessários.

“Pratique a minimização de dados”, concorda Doherty. “Não colete informações se você não precisar delas e exclua-as quando não precisar mais delas.”

As organizações também podem reduzir o risco aprendendo a pensar em termos de “cadeia de suprimentos” em vez de “segurança empresarial”, escolhendo os parceiros com os quais trabalham cuidadosamente e limitando o número sempre que possível.

“Mais do que nunca, há várias partes diferentes envolvidas em qualquer software ou serviço que usando ou construindo”, destaca Ryan. “Por isso, pode ser muito difícil rastrear tudo até o fim para descobrir onde algo deu errado, ou ter certeza de que você tem controle do início ao fim.”

O risco da cadeia de suprimentos também está aumentando à medida que os recursos de IA são agrupados em soluções comumente usadas, como o Microsoft 365, que podem dar aos funcionários acesso sem que as lideranças executivas que “controlam” a segurança estejam cientes, aponta Ryan.

No entanto, em vez de procurar proibir ou eliminar completamente o uso dessas ferramentas, os as lideranças de negócios “devem aceitar que algumas coisas estão fora do controle da empresa e fornecer um “caminho aberto” para incentivar as equipes a usar as ferramentas da maneira certa”, diz ela.

"Parte dessa 'estrada pavimentada' é uma política de segurança clara, a qual os especialistas da Thoughtworks recomendam que mesmo a menor empresa implemente - e atualize regularmente."

“Não se trata apenas de ter as palavras escritas em um pedaço de papel”, diz Doherty. ‘‘O mais importante é que a organização esteja seguindo as práticas da política, adaptando-as e evoluindo-as, e documentando isso continuamente.’’

“A abordagem que a Thoughtworks adotou é explicitamente regente”, ele acrescenta. ‘‘Ter um framework baseado em um padrão da indústria para a qual você se autoavalie regularmente, ou contratar uma empresa externa para fazer isso. Seja qual for a sua abordagem, você deve obter recomendações para evoluir continuamente e melhorar a estrutura de segurança que está usando.”

iii. Promovendo uma mentalidade e cultura de segurança

À medida que os limites da empresa e o cenário de ameaças mudam, a adoção e implementação de políticas de segurança se tornaram uma responsabilidade mais ampla da empresa do que poderia ter sido no passado. Como Yang diz: “Mudar as práticas de tecnologia e negócios, como tempos de processamento de dados mais longos e a crescente adoção de nuvem, trabalho remoto e automação, significa que as práticas de segurança modernas evoluíram de ser o domínio principal das equipes de segurança para um esforço organizacional.”

A crescente adoção de nuvem, trabalho remoto e automação significa que as práticas modernas de segurança evoluíram de ser o domínio principal das equipes de segurança para um esforço organizacional.

A crescente adoção de nuvem, trabalho remoto e automação significa que as práticas modernas de segurança evoluíram de ser o domínio principal das equipes de segurança para um esforço organizacional.

Isso significa que, embora a função possa ser principalmente de uma equipe de segurança ou TI, proteger a organização é uma responsabilidade coletiva.

“É crucial olhar para as causas e colaborar mais com outros departamentos, concentrando-se na perspectiva do negócio”, diz Yang. “Formar grupos de trabalho funcionais em toda a organização é uma maneira eficaz de implementar e executar a estratégia de segurança cibernética da organização. É importante ressaltar que estabelecer um mecanismo de feedback permite que as necessidades identificadas sejam incorporadas ao gerenciamento de segurança contínuo para criar uma postura de segurança mais abrangente.”

O ciclo de feedback de segurança

A diversidade de pontos de vista e experiência também pode fazer contribuições diretas para a resiliência de uma empresa. "Quando estamos construindo software e analisando modelos de ameaças, queremos garantir que tenhamos pelo menos um representante de cada grupo principal de stakeholders, porque sempre haverá necessidades que alguém tem e que você não previu", explica Ryan. “Obter perspectivas diferentes também significa que alguém perceberá: ‘Na verdade, a cada segunda quinta-feira, os funcionários de limpeza entram e também têm um conjunto de chaves para o escritório’ – uma vulnerabilidade que você nunca considerou. Você não quer deixar a sala tão lotada ao ponto de ninguém conseguir conversar. Mas você precisa ter uma visão holística.”

“Pessoas na área de segurança geralmente vêm de gestão de riscos, contabilidade ou tecnologia, mas há bem menos gente com formações não-padronizadas ou incomuns nesse campo, o que poderia trazer novas perspectivas para lidar com esses problemas tão complexos”, concorda Doherty.

Um forte patrocínio executivo ajuda a mobilizar esse grupo diversificado de stakeholders e reforça a segurança como uma prioridade. “Uma das coisas que defendemos são as lideranças de negócios que assumem a responsabilidade pela segurança e a integram em suas estratégias, em vez de serem considerados como um problema puramente tecnológico”, diz Doherty. "Deveria sempre haver um membro do conselho ou um executivo com uma visão sobre onde a organização deve investir."

Treinamento para as lideranças de negócios pode ajudar a desenvolver essa capacidade, já que muitos executivos não terão experiência formal em segurança.

"Embora diretores e executivos estejam dando mais atenção do que antes, eles também estão abordando esses tópicos com pouca base de conhecimento prévio. Por isso, mantê-los informados sobre os últimos desenvolvimentos em práticas de cibersegurança é realmente importante", afirma Doherty. “Também é fundamental que as informações apresentadas a eles sejam acessíveis e úteis. Quando as pessoas te trazem ideias, sejam vendedores ou executivos seniores, você precisa ser capaz de priorizar necessidades em detrimento das modas passageiras. E isso depende de ter essa compreensão do modelo de ameaça, da estratégia e para onde você está indo.”

Yang recomenda a nomeação de uma pessoa para a posição de Diretor (a) de Segurança da Informação (CISO) para liderar a estratégia de cibersegurança da organização e supervisionar sua implementação em estreita coordenação com a liderança de TI e de risco. “Nos níveis mais altos da organização, é preciso ter o máximo de apoio e compromisso, e isso inclui alocar recursos para a segurança cibernética”, diz ele. “Tradicionalmente, o departamento de segurança caminhava sozinho, mas hoje em dia é tudo sobre trabalho em equipe.”

Além do nível de gerenciamento, incorporar “campeões de segurança” em toda a empresa pode abrir caminho para que políticas e práticas sejam integradas no nível do dia a dia.

“Temos um programa onde identificamos pessoas nas equipes de produto ou desenvolvimento que assumem alguma responsabilidade pela segurança”, diz Doherty. “Como eles não são especialistas em segurança, ou geralmente não começaram assim, eles recebem treinamento e se conectam com uma comunidade de colegas e com a equipe de segurança. Tornando-se assim, a garantia para a organização de que os controles de segurança necessários estão sendo integrados aos produtos que estão sendo desenvolvidos.”

A transição de políticas de segurança para uma cultura de segurança também exige honestidade e transparência – além de um certo grau de coragem, observa Ryan.

A segurança requer um espaço para fazer perguntas difíceis, especialmente quando as respostas podem não ser muito claras. Isso exige que imaginemos o pior cenário possível, e isso nem sempre é confortável.

A segurança requer um espaço para fazer perguntas difíceis, especialmente quando as respostas podem não ser muito claras. Isso exige que imaginemos o pior cenário possível, e isso nem sempre é confortável.

“A segurança requer um espaço para fazer perguntas difíceis, especialmente quando as respostas podem não ser muito claras”, explica ela. “Isso exige que imaginemos o pior cenário possível, e isso nem sempre é confortável. Mas isso significa que, se dedicarmos tempo para antecipar alguns desses problemas, pensarmos nos impactos, no contexto e nas necessidades do nosso negócio, chegaremos a respostas que atendam a essas necessidades e nos permitam tomar decisões alinhadas a elas – em vez de apenas pegar soluções prontas na prateleira..”

Doherty também incentiva as empresas a derrubar alguns dos medos e equívocos em torno da segurança como tema. “Para garantir a adesão e a participação de toda a organização, a primeira coisa que você pode fazer é tornar isso divertido”, diz ele. “As pessoas esperam que a segurança seja chata, então qualquer coisa que seja um passo de um documento de 50 páginas que elas tenham que ler como parte de uma integração é uma melhoria. Na Thoughtworks, realizamos campanhas de conscientização e capacitação em cibersegurança com duração de uma semana, centradas na ideia da defesa em profundidade, e criamos um mascote para isso - um polvo de anéis azuis.”

“A outra coisa é tornar a segurança profissionalmente interessante”, acrescenta Doherty. “Quando temos as pessoas referências em segurança de uma equipe, deixamos claro que isso é um benefício para o indivíduo. Ao se envolver e aprender sobre segurança, você está se tornando mais valioso para futuros empregadores porque essa é uma capacidade que a maioria das organizações não tem.”

Transformar incidentes de segurança menores em experiências de aprendizado, permitindo que a equipe teste seus planos de resposta a incidentes, também pode ajudar a desenvolver habilidades e preparação para eventos maiores – e reduzir o medo em torno deles

"É preciso se preparar para a amplitude da realidade e para o fato de que as coisas vão dar errado", afirma Ryan. "Pensar e praticar um pouco com antecedência deve ajudar a tornar os incidentes menos assustadores, caso aconteçam – porque às vezes eles acontecem mesmo."

iv. Desenvolvendo preparação e resistência

Embora incidentes e ameaças mais sofisticadas possam ser quase inevitáveis, especialistas da Thoughtworks aconselham as empresas a não sucumbirem à negatividade sobre o panorama de segurança.

Como Doherty diz: “Há um fluxo interminável de histórias na mídia sobre a próxima grande violação de segurança, mas esse fluxo de más notícias não é realmente inesperado. Muitas vezes, é o resultado final de algumas das ações tomadas ou não no passado.”

“Embora haja muita apreensão, até mesmo pânico sobre a segurança no momento, em certo sentido, é positivo que isso se torne um problema maior à medida que se aproxima de um ponto de inflexão”, destaca Ryan. “Mais pessoas e organizações têm experiência direta com coisas como violações de dados e estão melhorando suas práticas como resultado, porque estão pessoalmente investidas em fazer mudanças.”

“O mercado é a força motriz por trás dos investimentos do setor público e privado”, concorda Doherty. “De maneira geral, a preocupação com a segurança aumentou entre o público, o que impulsiona ações governamentais e investimentos de organizações para fortalecer a cibersegurança, e esses são desenvolvimentos positivos no geral.”

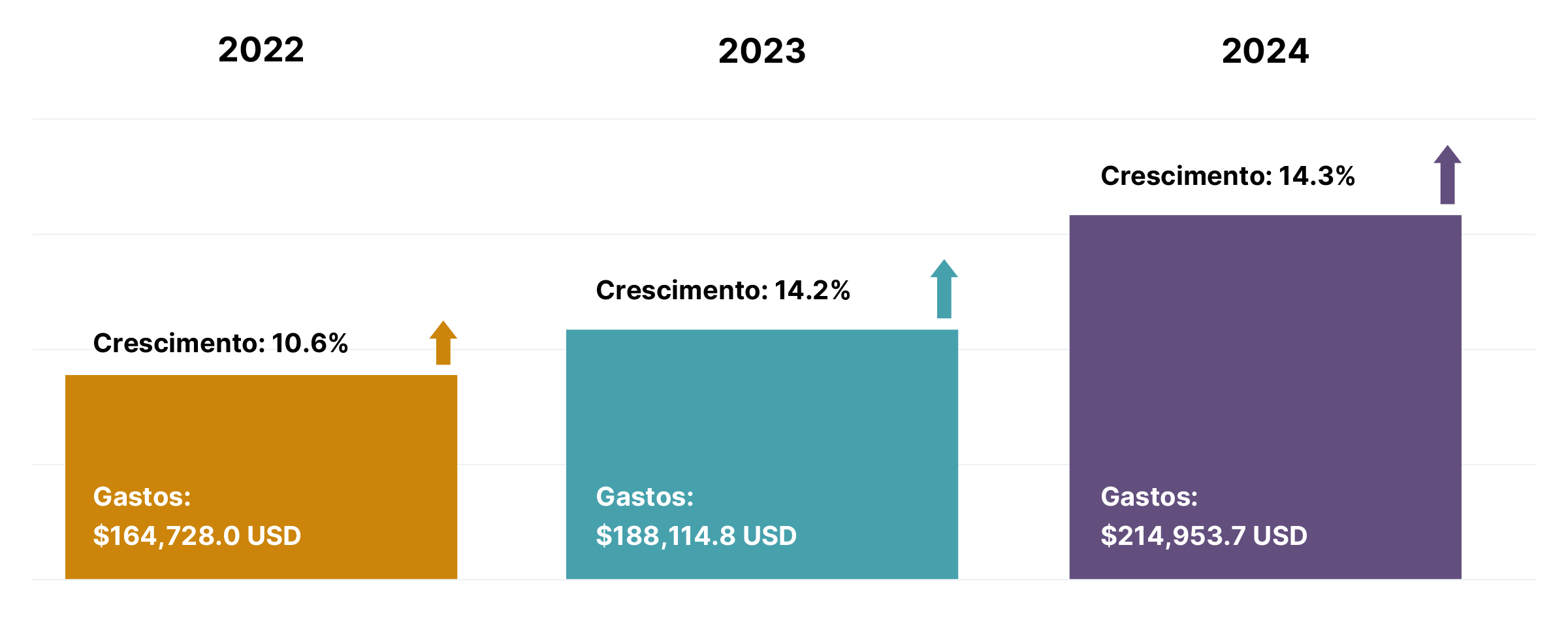

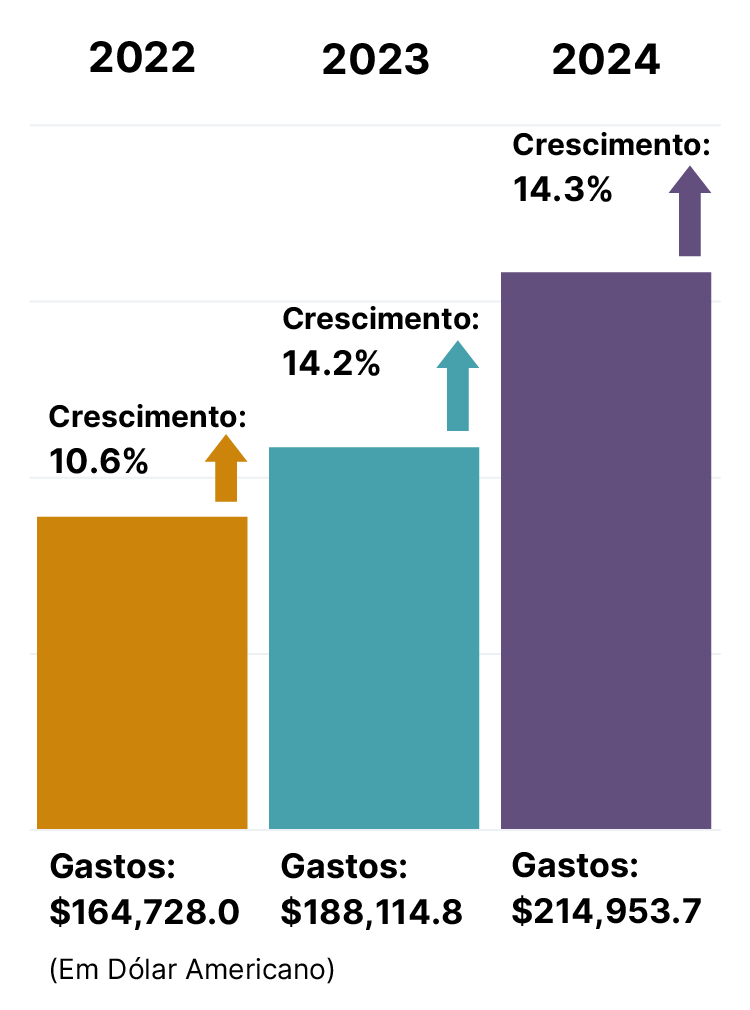

Pesquisas mostram que tanto governos quanto empresas estão dedicando mais recursos à luta contra a cibersegurança, com gastos estimados em um aumento de 14% somente em 2024, impulsionados pelo crescimento nos segmentos de segurança na nuvem e privacidade de dados, de acordo com a Gartner.

Investimento global em aumentos de segurança

No entanto, mesmo com o aumento dos investimentos, "o desafio é encontrar o equilíbrio certo", afirma Doherty, gerenciando os recursos com cuidado e não negligenciando a necessidade de desenvolver cultura e práticas de segurança.

“Você quer investir o suficiente para manter o risco dentro do seu limite de tolerância, mas não mais do que isso. Se você não está aumentando seu investimento em segurança, provavelmente não está acompanhando as mudanças que estão ocorrendo no cenário de ameaças. Infelizmente, muitas organizações provavelmente estão ficando para trás no momento porque a situação econômica dos últimos anos resultou em menos recursos para investir.”

Mesmo em um ambiente econômico mais difícil, Yang aconselha as empresas a ficarem de olho nos desenvolvimentos no cenário de ameaças e nas soluções de segurança, pois ser proativo em relação à segurança traz uma série de recompensas.

“É extremamente importante usar todas as ferramentas à nossa disposição para resolver problemas de vulnerabilidade”, diz ele. “Ao fazer isso, as organizações podem criar sistemas mais flexíveis, proteger seus dados confidenciais e cultivar uma cultura de confiança e abertura. Isso não apenas reduz o risco, mas também fortalece o relacionamento com as principais partes interessadas, garantindo o sucesso a longo prazo..”

É extremamente importante usar todas as ferramentas à nossa disposição para resolver problemas de vulnerabilidade. Ao fazer isso, as organizações podem criar sistemas mais flexíveis, proteger seus dados confidenciais e cultivar uma cultura de confiança e abertura. Isso não apenas reduz o risco, mas também fortalece os relacionamentos com as principais partes interessadas, para garantir o sucesso a longo prazo.

É extremamente importante usar todas as ferramentas à nossa disposição para resolver problemas de vulnerabilidade. Ao fazer isso, as organizações podem criar sistemas mais flexíveis, proteger seus dados confidenciais e cultivar uma cultura de confiança e abertura. Isso não apenas reduz o risco, mas também fortalece os relacionamentos com as principais partes interessadas, para garantir o sucesso a longo prazo.

Sobre os colaboradores

Robin Doherty

Consultor principal, Consultor Principal, Diretor Global Segurança da Informação Empresarial (BISO), Thoughtworks APAC

Lilly Ryan

Líder Global de Estratégia de Entrega Segura, Thoughtworks

Lu Yang

Líder Global de Estratégia de Entrega Segura, Thoughtworks

Perspectives na sua caixa de entrada

Insights de tecnologia e negócios para lideranças digitais.

Assine a Perspectives e receba os melhores podcasts, artigos, vídeos e eventos de nossas especialistas, além da nossa publicação digital.